WannaCrypt(永恒之蓝)勒索蠕虫是从5月12日开始突然在全球爆发的勒索蠕虫攻击,包括英国医疗系统、快递公司FedEx、俄罗斯内政部、俄罗斯电信公司Megafon、西班牙电信都被攻陷。截至到5月13日20点,国内已有29372家机构组织的数十万台机器感染,其中有教育科研机构4341家中招。目前,这场空前规模的网络攻击还在持续发酵……

5月14日,国家网络与信息安全信息通报中心再次紧急通报:监测发现,在全球范围内爆发的WannaCry 勒索病毒出现了变种:WannaCry 2.0,其传播速度或更快,并且攻击规模还有进一步的扩大趋势~为此,安网科技也给出了紧急预防措施:

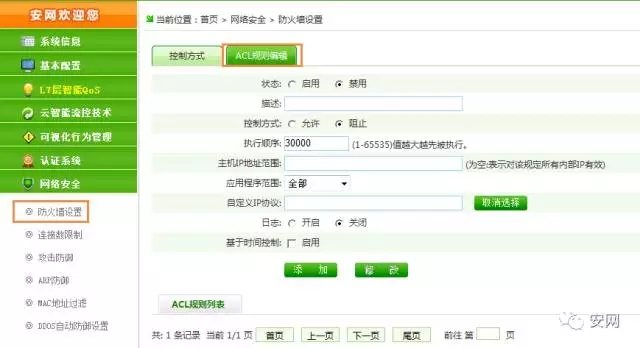

第一步:进入路由器WEB界面--“网络安全”-“防火墙设置”-“控制方式”选择“允许规则之外的通过”

第二步:选择“ACL规则编辑”

2.1 “状态”选择“启用”

2.2 “描述”自定义任何名称

2.3 “控制方式”选择“阻止”

2.4 “执行顺序”默认“30000”

2.5 “主机范围”默认“空”表示所有内网IP

2.6 “应用程序范围”默认“全部”

2.7 “自定义IP协议”添加内部端口TCP协议135/137/139/445/3389

图2.7

图2.1-2.7

2.8 “日志”选择“开启”可观察日志

2.9 点击添加按钮

温馨提醒

据统计,在周末上班的公司至少有22,000家遭到了感染,今早又传来勒索病毒新变种将卷土重来的噩耗,预计重灾区将大范围爆发~

那么今天上班的我们如何优雅的开机呢?

步骤一:开机前,拔掉网线、停用无线等一切互联网连接;

步骤二:使用安全(无病毒)的U盘下载系统补丁,并给每台计算机打上该补丁;

步骤三:使用安全(无病毒)的U盘下载“360NSA武器库免疫工具”,对计算机补丁升级情况进行安全检测;

步骤四:完成上述步骤后,方可联网。

请关闭电脑操作系统不必要开放的445、135、137、138、139等端口,关闭网络共享功能,并对重要文件数据进行备份。

发布日期:2023-12-26

发布日期:2023-09-26

发布日期:2023-01-14

发布日期:2022-12-28

发布日期:2022-11-05